Como a IA tornou a complexidade das Passwords irrelevante

Durante décadas, fomos ensinados que uma “password forte” com maiúsculas, números e símbolos era a nossa última linha de defesa. No entanto, ao entrarmos em 2026, essa premissa não é apenas obsoleta; é até perigosa. Com o surgimento da IA Agêntica (ver o artigo: https://formacaoajuda.com/2026/02/02/o-chatgpt-6-o-gemini-4-e-o-claude-4-5-o-guia-completo-da-ia-em-2026/) e de sistemas de automação maliciosa que conseguem processar biliões de tentativas em segundos ou clonar a sua identidade digital com precisão cirúrgica, confiar apenas numa palavra-passe é como tentar parar uma inundação com uma rede de pesca.

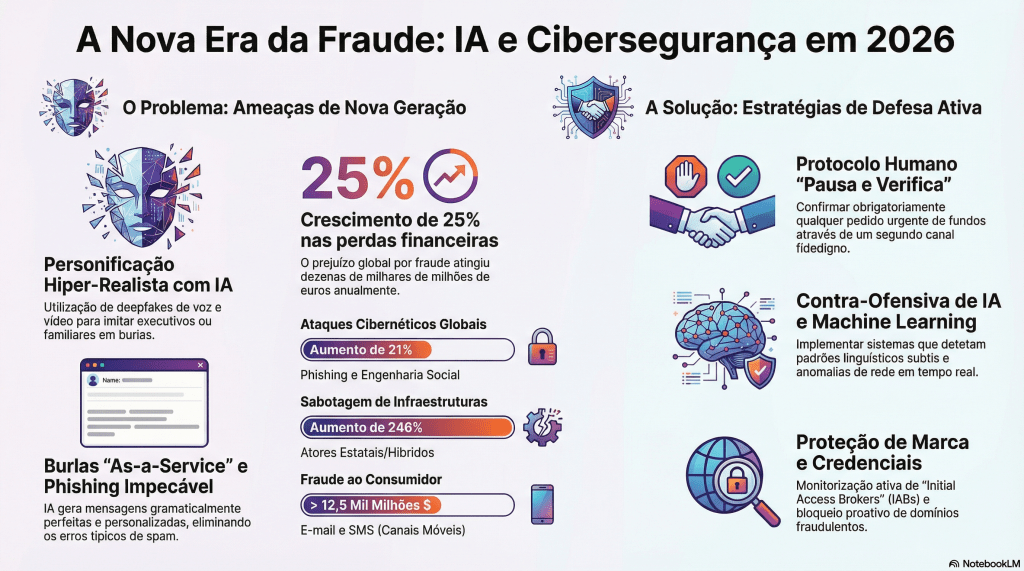

Neste episódio e artigo, vou explicar por que motivo o paradigma da segurança cibernética está a mudar. Já não estamos a lutar contra um “hacker” solitário, mas sim contra algoritmos que exploram a falibilidade humana em escala industrial.

Ouça episódio do Podcast no link abaixo:

Ouça episódio do Podcast no YouTube abaixo:

Sabia que :

- Segundo o relatório de ameaças da ENISA (https://www.enisa.europa.eu/) de 2025, 80% do phishing é agora gerado por IA

- A IA não dorme: Sabia que um sistema de IA malicioso consegue testar cerca de 10 mil milhões de combinações de passwords por segundo? É por isso que uma password “complexa” já não é suficiente em 2026 e as Passkeys são essenciais.

- A “Clonagem” de Voz: Sabia que bastam apenas 3 segundos de uma amostra da sua voz (tirada de um vídeo no Instagram ou TikTok) para que uma IA consiga cloná-la perfeitamente e fazer uma chamada falsa para a sua família?

- O Perigo dos Carregadores: Sabia que carregar o seu smartphone em portas USB públicas (aeroportos ou cafés) pode permitir o “Juice Jacking“? Em 2026, estes carregadores podem instalar malware silencioso que copia os seus dados enquanto o telemóvel carrega.

- O Fim do Cadeado: Sabia que o símbolo do cadeado no navegador (HTTPS) já não garante que um site é seguro? Hoje, os burlões conseguem certificados oficiais para sites falsos em segundos. O que conta agora é verificar o domínio real do site.

- Fotos com Segredos: Sabia que cada foto que tira guarda metadados (EXIF) com a localização exata (GPS) de onde foi tirada? Se partilhar uma foto da sua nova televisão sem limpar os dados, está a dizer aos criminosos exatamente onde mora.

O que fazer:

Transição Obrigatória para Passkeys

Esta é a recomendação número um do NIST e da FIDO Alliance para 2026.

- O que é: Em vez de uma password, utiliza-se a biometria do smartphone ou uma chave física (YubiKey).

- Porquê: Ao contrário das passwords, as Passkeys são resistentes ao phishing. Mesmo que um utilizador caia num site falso, a IA maliciosa não consegue “roubar” a chave, pois esta está vinculada ao hardware e não ao conhecimento do utilizador.

Implementação de “Zero Trust” Pessoal

Baseado nos relatórios da Check Point, a estratégia deve ser “Nunca confiar, verificar sempre”.

- Ação: Tratar qualquer pedido de transferência, alteração de credenciais ou partilha de dados — mesmo que venha de uma voz ou vídeo conhecido (potencial Deepfake) — através de um canal de verificação secundário (ex: ligar de volta por um número guardado ou usar uma palavra-passe combinada offline entre familiares/colegas).

Utilização de IA de Defesa (EDR e Monitorização)

A Fortinet e a Kaspersky sublinham que, contra ataques de IA, precisamos de defesa por IA.

- Para o utilizador: Utilizar soluções de segurança que incluam análise comportamental em tempo real. Já não basta detetar ficheiros “maus”; o sistema deve detetar comportamentos anómalos (ex: o computador começar a encriptar ficheiros ou a enviar dados para um servidor desconhecido na Rússia às 3 da manhã).

Higiene Cibernética contra Engenharia Social de IA

A ENISA destaca que a educação continua a ser vital, mas deve ser atualizada para 2026.

- Atenção ao “Contextual Phishing”: Desconfiar de e-mails que parecem “demasiado bons” ou que utilizam um tom de urgência extremo, mesmo que mencionem projetos reais.

- O fim das “perguntas de segurança”: Como a IA consegue encontrar a sua cor preferida ou o nome da sua primeira mascote nas redes sociais, estas perguntas devem ser desativadas ou preenchidas com respostas aleatórias.

Ameaças e Tendências de Cibersegurança 2025-2026

| Tipo de Ameaça | Técnicas Utilizadas | Impacto Estimado | Setores/AlvoPrincipais | Papel da IA (Inferido) | Medidas de Mitigação |

| Phishing e Engenharia Social com IA | Mensagens personalizadas, automação via LLM, raspagem de dados de redes sociais e e-mails gramaticalmente impecáveis. | 64,8 mil milhões de dólares (estimativa GASA 2025). | Indivíduos, utilizadores de redes sociais, e-mail e SMS. | Personalização profunda de mensagens em escala, mimetização do tom humano e automatização do envio. | Filtragem de spam por IA, programas de sinalização prioritária e promoção da literacia digital. |

| Deepfakes e Impersonificação | Clonagem de voz, vídeos manipulados, identidades sintéticas e whale phishing (ataques a executivos). | Não especificado. | Executivos (C-suite), funcionários financeiros e parceiros de cadeias de abastecimento. | Criação de identidades sintéticas realistas para contornar o ceticismo e instilar urgência emocional. | Protocolos de verificação secundária ( call-back ), marcas de água digitais (SynthID) e padrões C2PA. |

| Ransomware | Roubo de credenciais, abuso de identidade, exploração de vulnerabilidades e encriptação de dados. | Não especificado. | Infraestruturas críticas, retalho, manufatura e serviços públicos. | Aceleração da exfiltração de dados, automação de movimentos laterais e identificação de alvos lucrativos. | Autenticação multifator (MFA), modelos de segurança adaptativos e planos de recuperação de incidentes. |

| Ataques à Cadeia de Abastecimento | Comprometimento de fornecedores, injeção de código ( slopsquatting ) e exploração de APIs de terceiros. | Potencial efeito dominó em larga escala. | Fornecedores de software e serviços, redes integradas de TI/OT. | Monitorização de erros em assistentes de IA para injeção de malware e exploração de alucinações de código. | Avaliação da maturidade de segurança de fornecedores e segurança no processo de aquisição. |

| Burlas de Investimento (Truman Show Scam) | Utilização de redes de bots para criar grupos falsos (Telegram/WhatsApp) com dicas de ações fraudulentas. | Não especificado. | Investidores individuais e utilizadores de redes sociais. | Criação de bots automatizados que simulam interação humana e suporte social para ganhar confiança. | Protocolos “Pause and Verify” e campanhas de sensibilização pública. |

| Infostealers | Malware focado na extração de credenciais, tokens de sessão e cookies de navegadores. | Milhões de credenciais roubadas. | Utilizadores de sistemas Windows e plataformas de comércio eletrónico. | Otimização de táticas de distribuição e automatização da análise de logs para extração de dados. | Monitorização de sinais de segurança e desativação de infraestruturas de botnets pelas autoridades. |

| Engenharia Social Técnica (Click-fix) | Exibição de mensagens de erro ou CAPTCHAs falsos que induzem à execução de scripts maliciosos (PowerShell). | Não especificado. | Navegadores web e funcionários de empresas. | Criação de diálogos de erro mais convincentes e mapeamento automatizado de vulnerabilidades. | Literacia informática e bloqueio de execução de scripts não autorizados. |

Fontes e artigos consultados para este episódio do Podcast:

1. Relatórios de Empresas de Segurança (Líderes de Mercado)

- Fortinet – Cyberthreat Predictions for 2026:

- Este relatório detalha a “industrialização do cibercrime” e o aparecimento de agentes de IA autónomos.

- Link para o PDF da Fortinet

- Check Point – 2026 Cyber Security Report:

- Revela que as organizações enfrentam agora quase 2.000 ataques por semana e destaca o crescimento de 500% nas técnicas “ClickFix”.

- Link para o Comunicado/Relatório da Check Point

- Kaspersky – 10 AI Predictions for 2026:

- Foca-se na banalização dos deepfakes e na dificuldade em distinguir conteúdos legítimos de fraudulentos.

- Link para o artigo de previsões da Kaspersky

2. Entidades Governamentais e Reguladoras

- ENISA (Agência da UE para a Cibersegurança) – Threat Landscape 2025/2026:

- O documento fundamental para a Europa, que indica que o phishing apoiado por IA já representa mais de 80% das atividades de engenharia social.

- Link para o Relatório ENISA 2025 (PDF)

- Europol – IOCTA 2025: “Steal, Deal and Repeat”:

- Explica como os dados roubados (incluindo passwords) são transacionados como mercadoria no mercado negro digital.

- Link para a página do relatório Europol

- NIST (EUA) – Digital Identity Guidelines (SP 800-63-4):

- A atualização de 2025 que formaliza o suporte a Passkeys e métodos de autenticação resistentes a phishing.

- Link para as diretrizes do NIST

3. Site da Ajuda Informática

- A Engenharia Social: A exploração das Vulnerabilidades Humanas

Em resumo:

Com a mudança na segurança cibernética em 2026, a melhor firewall é uma combinação de tecnologia Passkey com um utilizador cético.

Se gostou deste artigo e o achou interessante. Dê-nos o seu “GOSTO“, partilhe-o com os seus amigos e familiares. Este site serve para isso mesmo: elucidar, ensinar e relembrar algum assunto a quem gosta de Informática.

Se tem uma opinião diferente, existem dúvidas ou questões, comente ou envie um e-mail para: formacaoajuda@gmail.com

Este site já conta mais de sessenta artigos que podem ser do seu interesse. Vá para o menu deste site e veja o Menu de Artigos e faça as suas escolhas.

Subscreva a nossa newsletter: