Como podemos ser facilmente enganados

No episódio 7 do Podcast da ajuda informática, vai-se falar das vulnerabilidades e fragilidades do ser humano e como podemos ser ludibriados, enganados, ou usando uma expressão usada no mundo digital ser “hackeado”, que significa ser alvo de acesso não autorizado. No caso do ser humano é ser burlado e de forma mais fácil do que possa pensar.

Pode ouvir aqui e efectuar o seu download, ou ouvir no YouTube, no link abaixo:

YouTube:

Introdução à Engenharia Social

A Engenharia Social não envolve necessariamente o uso de software malicioso ou o

explorar falhas técnicas em equipamentos ou sistemas informáticos. Trata-se sim de uma técnica que leva, a que nós seres humanos, possamos ser levados ao engano e com essa atitude inconsciente nos possa prejudicar. No fundo, explora as fraquezas que são inerentes à natureza humana, como a confiança, a curiosidade, o medo e a vontade de ajudar.

Um engenheiro social “habilidoso” pode se passar por uma figura de autoridade, um colega de trabalho ou até mesmo um amigo que leva a vítima baixar as suas defesas e a divulgar, ou a partilhar, informações confidenciais, clicar em links maliciosos ou realizar ações que comprometam a sua segurança ou mesmo de uma organização, muitas vezes para a organização onde trabalha. Saiba que a maior parte das vezes que uma empresa foi pirateada, foi causado por uma falha de segurança de alguém que trabalha nessa empresa.

Quais as Vulnerabilidades Humanas Exploradas

São várias e diversas as vulnerabilidades humanas que são exploradas com ataques de Engenharia

Social:

- Confiança: As pessoas tendem a confiar nos outros, especialmente em figuras de autoridade ou em indivíduos que se apresentam como prestáveis e simpáticos. Engenheiros sociais sabem manipular e aproveitar-se fragilidade e na confiança que adoptamos para obter informações ou o acesso a sistemas informáticos.

- Curiosidade: A curiosidade natural das pessoas pode ser explorada para induzi-las a clicar em links maliciosos ou abrir anexos infectados. Por exemplo, e-mails com títulos chamativos ou promessas de informações exclusivas podem despertar a curiosidade e levar a vítima a agir sem pensar. Por exemplo, encontrar uma PEN drive (flash drive) abandonada numa mesa de um lugar público a dizer folha de salários, ou confidencial, desperta a curiosidade e vai ser algo que muitos de nós vai ver no seu equipamento que informação contém e sem pensar.

- Medo: Criar medo é uma das técnicas de “excelência” do engenheiro social. Por exemplo, o medo de perder algo importante, como o emprego ou o acesso a um serviço, pode levar as pessoas a tomar decisões precipitadas. As vítimas são levadas sem saber a divulgar informações ou realizar ações indesejadas e sem pensar.

- Vontade de Ajudar: O ser humano tenta ajudar o próximo, o bom samaritano. Ou seja, as pessoas sentem-se normalmente compelidas a ajudar os outros, especialmente quando percebem que alguém está em apuros. Também e dessa forma perversa, os engenheiros sociais podem aproveitar-se dessa boa vontade que está intrinsecamente em cada um de nós, mas que pode ser uma forma para obter informações ou acesso a sistemas, alegando estar em uma situação de emergência ou precisando de ajuda urgente.

- Ignorância: A falta de conhecimento sobre segurança cibernética e de como proteger a informação, é uma das táticas usadas na Engenharia Social, levando a que pessoas mais vulneráveis a ataques, por desconhecimento. Lembre-se que a conscientização, o conhecimento e a aprendizagem em segurança são fundamentais para reduzir o risco de ataques bem-sucedidos.

- Desatenção: Cada vez mais vivemos os nossos dias sobre stress permanente e em ambientes de trabalho agitados. As pessoas podem ficar mais desatentas e cometer erros que comprometem a segurança. Os engenheiros sociais podem aproveitar-se dessa desatenção para obter informações ou acesso a sistemas informáticos.

- Vaidade: Saiba que a vaidade e o desejo de reconhecimento podem ser explorados para iludir e induzir as pessoas a divulgar informações ou realizar ações que normalmente não o fariam. Os engenheiros sociais podem elogiar a vítima ou oferecer oportunidades de reconhecimento em troca de informações ou favores.

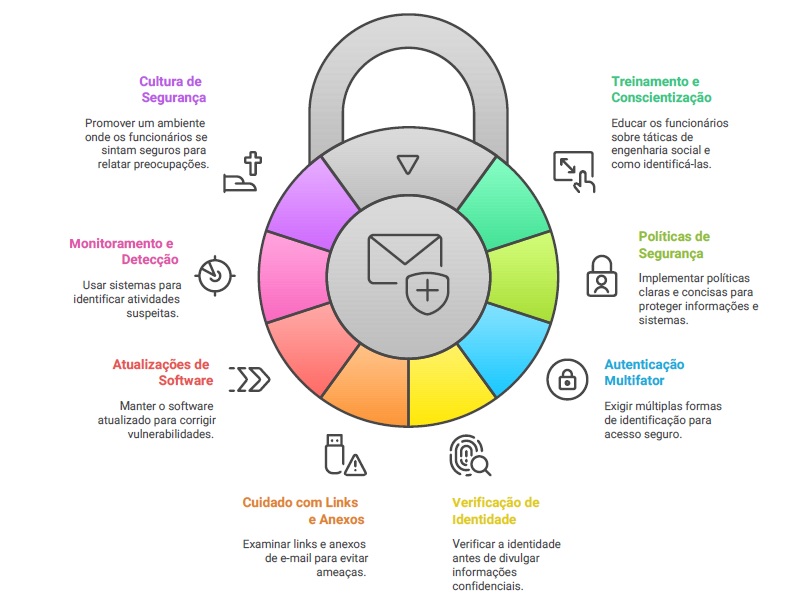

Estratégias de prevenção de ataques de Engenharia Social

Técnicas de Engenharia Social

Os engenheiros sociais utilizam uma variedade de técnicas para manipular suas vítimas, algumas das técnicas mais comuns incluem:

- Phishing: Envio de e-mails, SMSs (smishing, chamadas telefónicas (Vishing), fraudulentos que se passam por mensagens legítimas de empresas ou organizações confiáveis. O objetivo é induzir a vítima a clicar em links maliciosos, divulgar informações confidenciais ou baixar anexos infectados.

- Spear Phishing: Uma forma mais direcionada de phishing que se concentra em indivíduos específicos dentro de uma organização. Os e-mails são personalizados com informações sobre a vítima, tornando-os mais convincentes e aumentando a probabilidade de sucesso.

- Baiting: Oferta de algo atraente, como um download gratuito de software, clique para obter uma promoção ou a oferta de um dispositivo USB infectado (PEN drive), para atrair a vítima. Ao interagir com determinada isca, a vítima pode inadvertidamente instalar malware ou divulgar informações confidenciais.

- Pretexting: Criação de um cenário falso para enganar a vítima e obter informações ou o acesso a sistemas informáticos. O engenheiro social pode-se fazer passar por um técnico de suporte, um colega de trabalho ou um representante comercial de uma empresa para persuadir a vítima a cooperar.

- Quid Pro Quo: Ou troca de algo por algo, quando é oferecido um serviço em troca de informações ou acesso a sistemas informáticos. O engenheiro social pode-se fazer passar por um técnico de suporte e oferecer ajuda com um problema técnico, provavelmente forjado e em troca de credenciais de acesso, para resolver o falso problema.

- Tailgating: Algo que fazemos sem pensar, quando seguramos numa porta para o outro (que é desconhecido) entrar e o desconhecido obtém desse modo o acesso físico a um prédio ou a uma área restrita seguindo de perto um funcionário autorizado. O engenheiro social pode-se aproveitar da cortesia, uma fragilidade natural das pessoas para que o “agente malicioso” possa entrar em áreas protegidas sem ser detectado.

- Watering Hole: Infecção de um site legítimo que é frequentemente visitado por um grupo específico de pessoas. Ao infectar o site, o engenheiro social pode comprometer os computadores dos visitantes e obter acesso a informações confidenciais.

Conclusão

Actualmente a Engenharia Social é estaticamente o principal perigo, para a cibersegurança, uma ameaça que apesar de já persistir há vários anos, mas continua em constante evolução, ainda mais como as novas formas de ataque realizadas com ajuda da Inteligência Artificial (IA) e que pode causar danos significativos quer a indivíduos, quer a organizações.

Ao entender as vulnerabilidades humanas exploradas por engenheiros sociais e implementar medidas preventivas eficazes, pode reduzir o risco de ataques bem sucedidos e proteger as suas informações pessoais e privadas, bem como os seu dispositivos digitais ou da organização onde trabalha.

A consciencialização , o treino constante e a vigilância contínua são fundamentais para combater os actos que são praticados utilizando a Engenharia Social, só assim podemos criar e manter um ambiente digital seguro.

Se gostou deste episódio do nosso Podcast / artigo e o achou interessante, dê o seu “GOSTO“, partilhe com os seus amigos. Este site serve para isso mesmo: elucidar, ensinar e relembrar algum assunto a quem gosta de Informática. Este site já conta mais de quarenta artigos que podem ser do seu interesse, vá para o menu deste site e veja o Menu de Artigos e faça as suas escolhas.

Em caso de alguma dúvida ou questão, envie um e-mail para formacaoajuda@gmail.com para qualquer esclarecimento.

Obrigado.

One comment